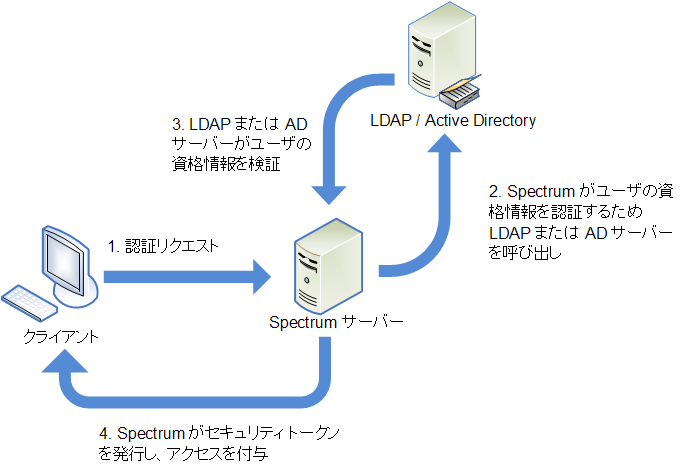

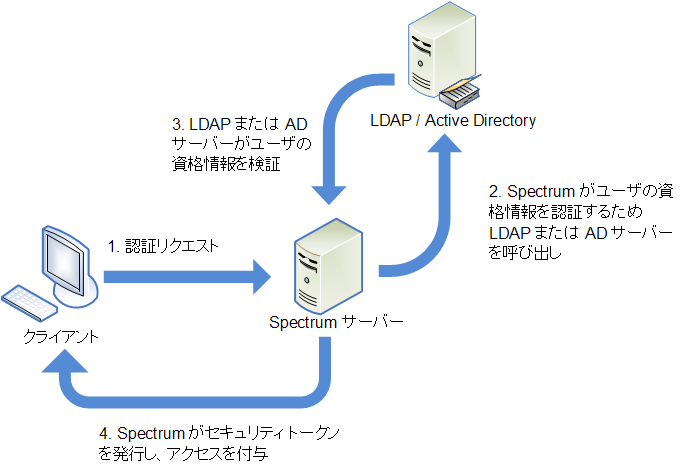

Spectrum™ Technology Platformは、LDAP または Active Directory サーバーを認証に使うために設定できます。ユーザがSpectrum™ Technology Platformにログインすると、LDAP または Active Directory を使ってユーザの資格情報が検証されます。その後で、同じ名前のSpectrum™ Technology Platformユーザが存在するかどうかがシステムで確認されます。存在する場合は、ユーザがログインされます。存在しない場合は、そのユーザのために Spectrum™ Technology Platformユーザ アカウントが自動的に作成されます。

ディレクトリ サービスを使用して認証するように Spectrum™ Technology Platformを設定する前に、お使いのディレクトリ サービスが以下の要件を満たすことを確認してください。

- LDAP の場合、ディレクトリ サーバーは、LDAP バージョン 3 に準拠する必要があります。

- Active Directory サーバーに固有の要件はありません。

注: この処理手順の説明については、Pitney Bowesテクニカル サポートまたはプロフェッショナル サービスにお問い合わせいただくことを推奨します。

-

Management Console で設定した既存のユーザが存在し、LDAP 認証または Active Directory 認証を有効にした後で、それらのユーザを使用する場合は、LDAP システムまたは Active Directory システムにそれらのユーザを作成します。Spectrum™ Technology Platformと同じユーザ名を使うようにしてください。

注: LDAP または Active Directory で "admin" ユーザを作成する必要はありません。このユーザは、LDAP または Active Directory を有効にした後も引き続き、認証に Spectrum™ Technology Platformを使用します。

-

Spectrum™ Technology Platformサーバーを停止します。

-

LDAP または Active Directory の認証を有効にします。

-

この設定ファイルをテキスト エディターに開きます。

server\app\conf\spectrum-container.properties

-

プロパティ spectrum.security.authentication.basic.authenticator を LDAP に設定します。

spectrum.security.authentication.basic.authenticator=LDAP

設定 LDAP は、LDAP だけでなく Active Directory を有効化する際も使用されます。

-

ファイルを保存して閉じます。

-

接続プロパティの設定:

-

この設定ファイルをテキスト エディターに開きます。

server\app\conf\spring\security\spectrum-config-ldap.properties

-

次のプロパティを変更します。

- spectrum.ldap.url

- LDAP サーバまたは Active Directory サーバの URL (ポートを含む)。例を次に示します。

spectrum.ldap.url=ldap://ldapserver.example.com:389/

- spectrum.ldap.dn.format

- LDAP または Active Directory のユーザ アカウントを検索するためのフォーマット。ユーザ名には変数 %s を使用します。例を次に示します。

LDAP:

spectrum.ldap.dn.format=uid=%s,ou=users,dc=example,dc=com

Active Directory:

spectrum.ldap.dn.format=%s@example.com

- spectrum.ldap.dn.base

- LDAP または Active Directory のユーザ アカウントを検索するための識別名 (dn)。例を次に示します。

LDAP:

spectrum.ldap.dn.base=ou=users,dc=example,dc=com

Active Directory:

spectrum.ldap.dn.base=cn=Users,dc=example,dc=com

- spectrum.ldap.search.filter

- 役割などの属性の検索に使用される検索フィルタ。検索フィルタには以下の変数を含めることができます。

{user}は Spectrum™ Technology Platform へログインするためのユーザ名{dn}は spectrum.ldap.dn.base で指定された識別名

例:LDAP:

spectrum.ldap.search.filter=uid={user}

Active Directory:

spectrum.ldap.search.filter=userPrincipalName={dn}

- spectrum.ldap.attribute.roles

- これはオプションです。ユーザのSpectrum™ Technology Platform役割の名前が含まれる LDAP 属性または Active Directory 属性を指定します。例えば、属性 gecos に定義された役割を適用するには、次のように指定します。

spectrum.ldap.attribute.roles=gecos

gecos 属性に含まれる値が designer であれば、designer 役割がユーザに付与されます。

注: LDAP の属性値を

Spectrum™ Technology Platformの役割にマッピングした場合を除き、LDAP または Active Directory の属性の値は、

Spectrum™ Technology Platform に定義された役割の名前と一致する必要があります。詳細については、

LDAP 属性値を役割にマッピングするを参照してください。

複数の属性を指定する場合は、カンマで区切ってください。

単一値の属性と複数値の属性を指定できます。単一値の属性には、1 つの役割、またはカンマで区切られた複数の役割を格納できます。複数値の属性では、属性のインスタンスごとに異なる 1 つの役割を格納できます。

spectrum.ldap.attribute.roles の値を指定しないと、Spectrum™ Technology Platform ユーザ アカウントを持たないユーザがログインした場合に、アカウントが自動的に作成され、デフォルトで user 役割がこのユーザに与えられます。

Spectrum™ Technology Platformでユーザに役割が割り当てられている場合、ユーザの権限は、LDAP または Active Directory から付与される権限と Spectrum™ Technology Platform からの権限を結合したものになります。

- spectrum.ldap.pool.min

- LDAP サーバーまたは Active Directory サーバーに接続するための接続プールの最小サイズ。

- spectrum.ldap.pool.max

- LDAP サーバーまたは Active Directory サーバーに同時に接続できる接続の最大数。

- spectrum.ldap.timeout.connect

- LDAP サーバーまたは Active Directory サーバーへの接続が確立されるまで待機する時間 (ミリ秒)。デフォルトでは、1000 ミリ秒に設定されます。

- spectrum.ldap.timeout.response

- 接続が確立された後で、LDAP サーバーまたは Active Directory サーバーからの応答を待機する時間 (ミリ秒)。デフォルトでは、5000 ミリ秒に設定されます。

-

プロパティ ファイルを保存して閉じます。

-

Spectrum™ Technology Platformサーバーを開始します。

Spectrum™ Technology Platformをクラスタ内で実行している場合は、クラスタ内の各サーバー上で spectrum-container.properties ファイルとspectrum-config-ldap.properties ファイルを変更する必要があります。ファイルを変更する前にサーバーを停止し、ファイルの変更を終えてからサーバーを起動します。LDAP 属性値を役割にマッピングすると、このマッピングはクラスタ内のすべてのノードに複製されるため、このマッピング操作を JMX コンソールで繰り返す必要はありません。